网络安全威胁

网络侦查(信息收集)

嗅探器

会话劫持

光靠加密是防范不了会话劫持的

双向鉴别才能防止会话劫持的问题(伪基站)

拒绝服务攻击DOS

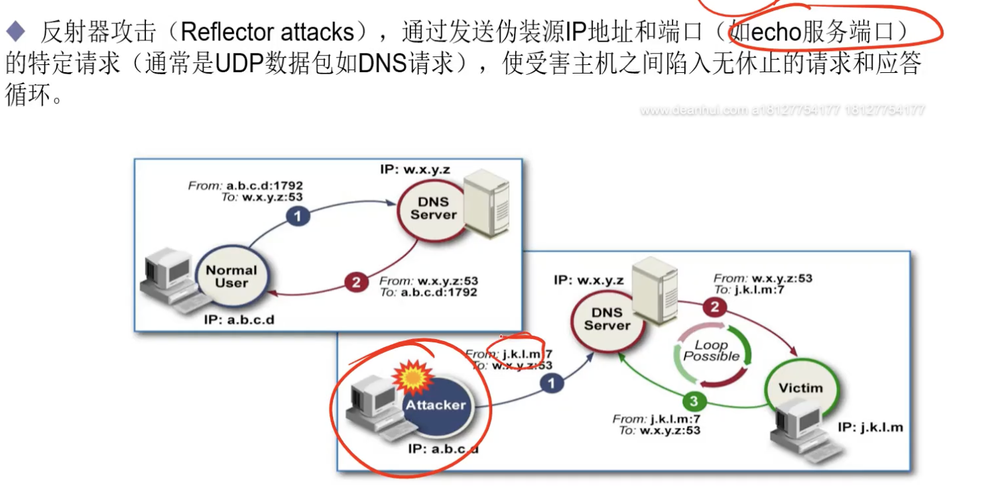

反射器攻击

端口7对应着传输层echo服务,该服务会原封不动的返回数据包。攻击者伪造成受害者IP向DNS服务器发送一个DNS请求,然后DNS服务器和受害者主机之间就会无休止的请求应答。

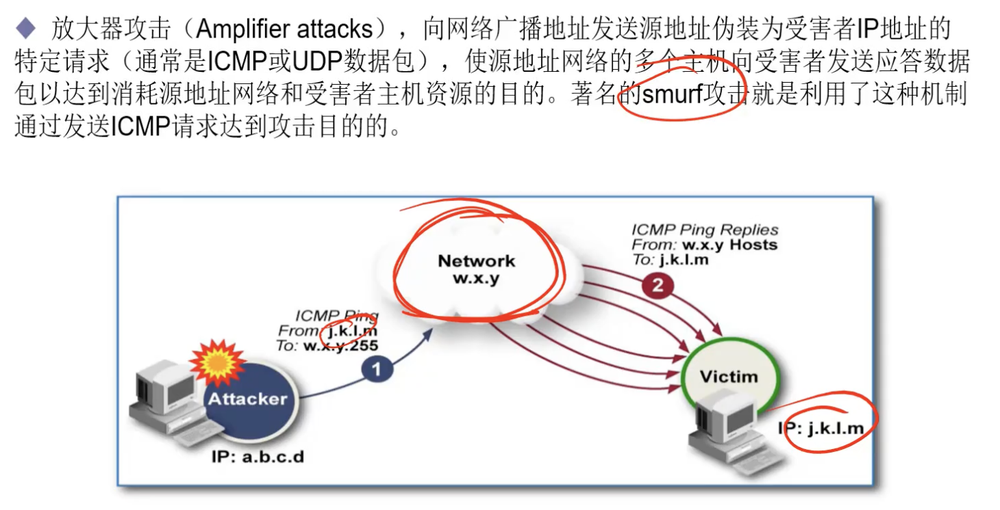

放大器攻击

NTP反射,1:85消耗目标资源

DDOS

如何防范:流量清洗

牵引流量的技术:BGP路由技术

牵引到哪个地址:sink hole沉淀池

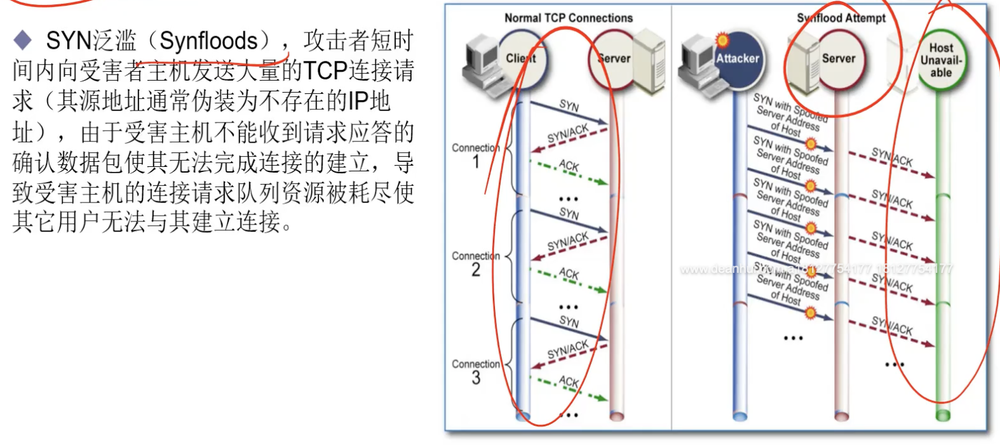

SYN泛滥

网络安全技术

NAT技术

可以节省IP地址

但有些协议会产生不兼容问题,如:IPSec

NAT可以有效地隐藏内部IP地址。

防火墙类型

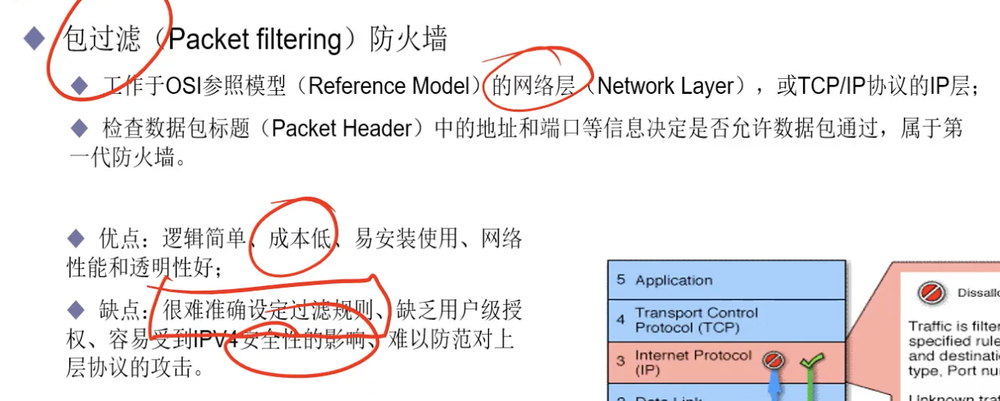

包过滤防火墙(物理层,安全性最差,效率最高)

很难准确设定过滤规则,如:内部主机访问外网,由于动态NAT技术的影响,很难固定哪个端口放行,所以会设置一个放行范围,违背最小授权原则。

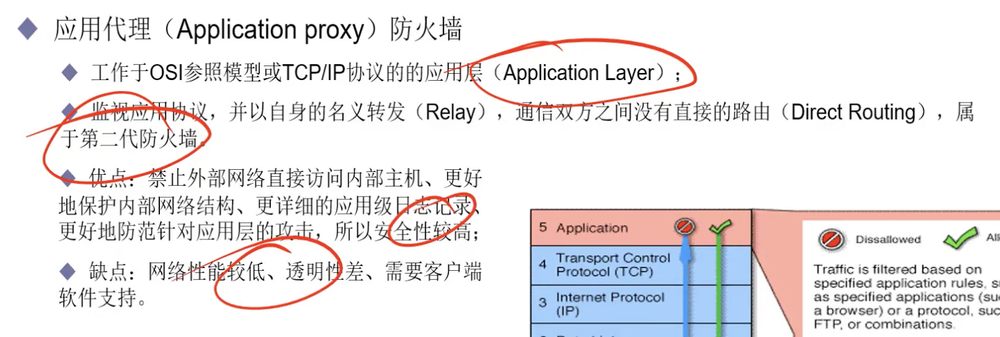

应用代理防火墙(应用层)

存在的问题:不同的协议需要不同的代理防火墙,设置麻烦

电路级网关防火墙(会话层)

应用代理防火墙的进化,本质还是一个代理,降了一层可以适配各种高层会话

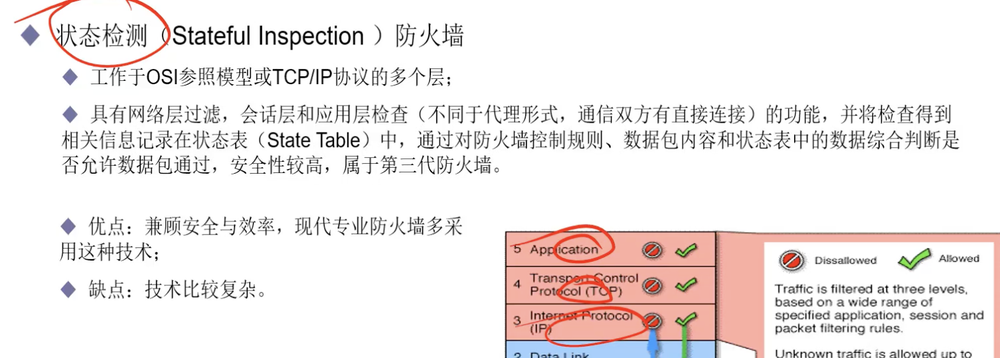

状态检测防火墙(传输层、会话层、应用层)

防火墙部署

包过滤路由器

在网络边界设置ACL列表,允许或禁止某些请求(安全性最差)

双穴主机防火墙

屏蔽主机防火墙

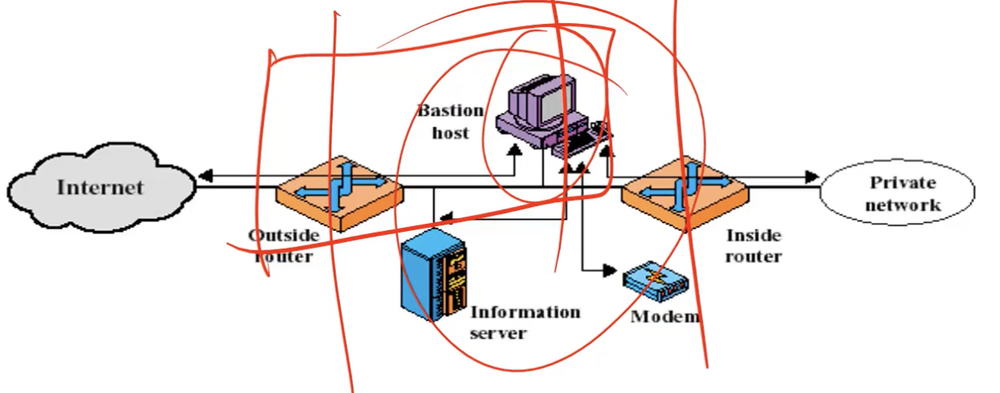

屏蔽子网防火墙

入侵检测系统IDS

IDS分类

1、基于规则:黑名单检测,漏报多

专家系统:与黑白名单不同,会通过多种特征进行判断

2、基于统计:白名单检测,误报多

IDS局限性

1、误报、漏报

2、IDS很大程度上依赖于日志分析,但开启日志分析会消耗更多资源

入侵防御系统IPS

在IDS基础上具备的入侵响应功能

IPS的发展很大程度上取决于IDS的发展

网络服务质量

1、尽力而为:顾名思义,表面意思

2、集成服务:提前预留一部分资源,以防不时之需

3、差别服务:对于不同的需求打上优先级的标签,在网络繁忙的时候会丢弃优先级低的需求

无线网络安全

扩频技术

跳频:将一段信息分割成许多份,每一份放在不同的频道上进行传输。应用:全球移动通信系统(GSM)

直接序列扩频技术:通过编码的技术将许多信息同时发送,根据提前订好的规律从中将信息筛选出来。应用:码分多址(CDMA)

802.11安全机制

1、WEP有线等效加密密钥:使用对称密码技术。加密过程使用24比特初始向量作为密钥一部分。加上一些IV实施中的其他因素,导致不够安全。

2、MAC地址检查:就是一个白名单、黑名单

3、动态WEP密钥:定期更换对称密钥

4、802.11i:无线安全标准

引入健壮安全网络协议的概念,使用AES算法加密,表现为现在流行使用的WPA2

注:WPA使用的RC4算法(不安全),为早期不支持AES的设备所设计的机制

注2:WPA3通过减慢HASH运算的方式,有效地阻止了密钥爆破攻击

无线网络威胁

———身份和访问管理———

章节目录

重点在前三节,难点在访问控制方法

访问控制概述

访问控制定义:略

访问控制的最终目的:最小授权原则

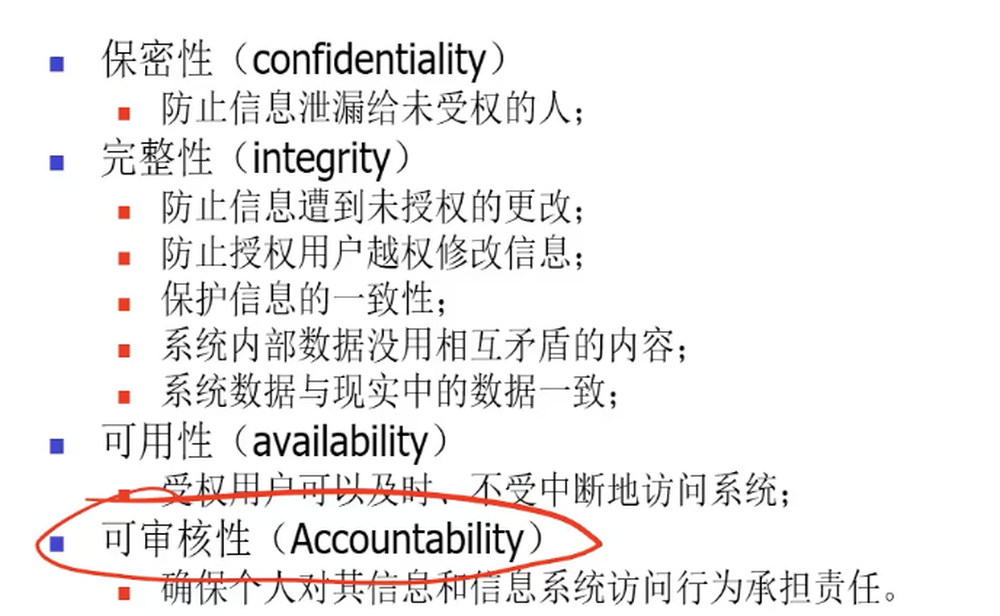

访问控制目标

可审核性:可问责性。与问责不同,只需要能记录就好,访问控制不需要实现问责功能,因此授权和问责没有关系

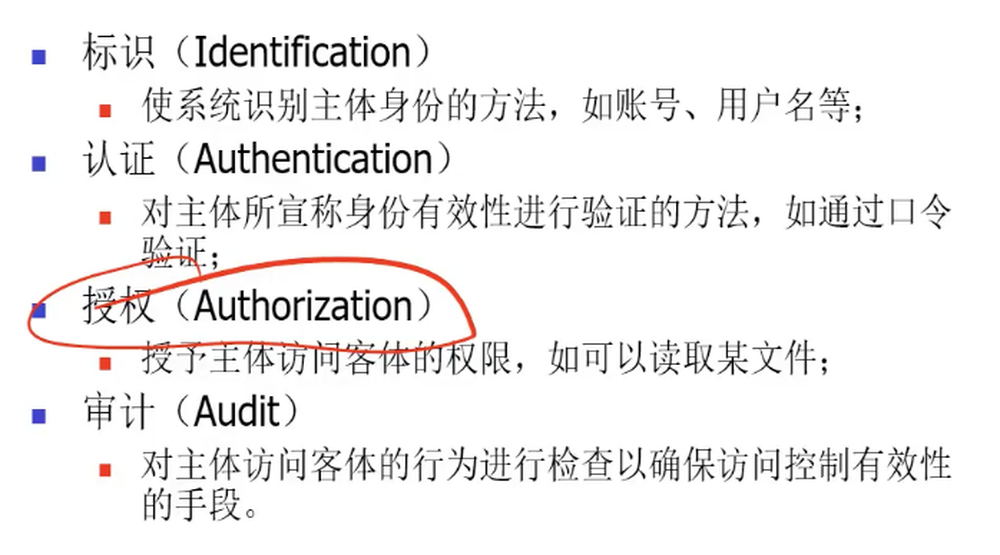

访问控制的要素

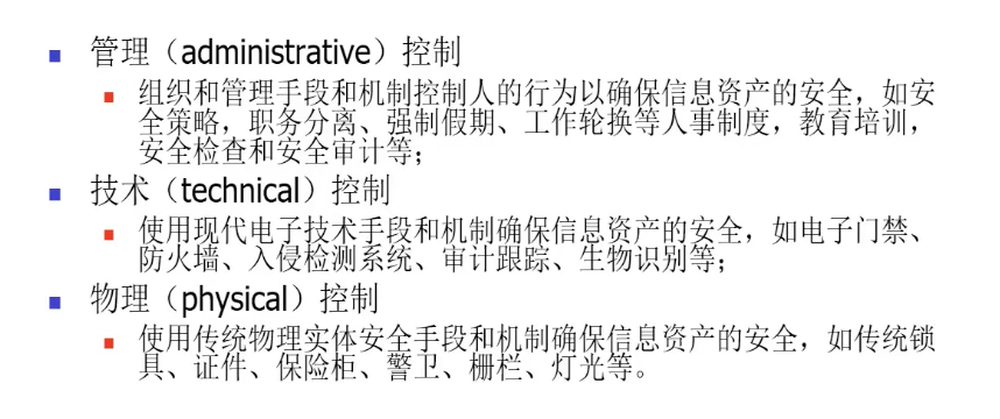

访问控制的手段

身份管理是形式,访问控制是目标

企业身份管理是指企业可能有成千上万个权限需要控制,单靠人工的手段无法进行系统管理(如孤儿账号:没人使用的账号,被黑客利用则无法问责)

IDaas(身份云)

将身份管理外包给云服务厂商

补充:联合身份认证,第三方来管理(如:微信登录等)

标识和鉴别技术

身份标识

实现主体身份的唯一性,支持可问责性。

其他要求:构建身份标识也应该用中性的编码,防止泄露一些不必要的信息

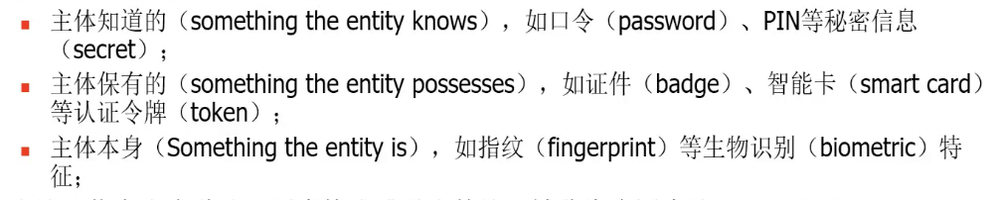

身份鉴别

1、鉴别也称认证

2、三种主要鉴别要素的分类

3、双因素、多因素认证,不是用两个口令、多个PIN这种,而是两类因素、多类因素。

4、还有次要鉴别要素:如位置、IP地址等,这些单独拎出来不能作为一个鉴别机制

口令及其种类

动态口令应该被归为第二类要素,不是传统的口令

问:银行的PIN码为什么安全?

因为加密方式使用的加密机,即使截获密码也无法破解

电子认证令牌分类

硬软令牌都是硬件,区别在于是否允许输出密钥。

常见令牌技术

存储卡没有智能卡安全

2、时间同步令牌:令牌上有串号和时间(每分钟为一个单位),服务器会记录用户的串号。如果用户令牌通过串号和时间计算的PIN码与服务器计算的一样,或者与前后漂移一分钟的一致,则通过认证,服务器并记录时间漂移值。但有个问题,时间同步问题,即令牌长时间没用,漂移值大于一分钟了。

3、异步令牌:令牌带有键盘,使用时在令牌输入屏幕显示的PIN码会计算出response码,再输入会服务器。

生物识别技术的特点

生物识别现在可以仿冒和复制

生物识别技术的工作原理

1、正匹配举例:先刷卡,告诉机器身份信息,然后刷指纹,机器匹配卡上的和实际的是否一致(一对一)。因此,正匹配应用更广泛。

2、负匹配举例:不刷卡,直接刷指纹,将指纹与数据库里的数据进行依次比对

3、生物识别对效率有一定的要求

生物学特征

1、面容识别目前准确率还偏低

2、手型识别测量手型的几何特征,识别精度也比较低

3、DNA检测需要的时间很长

4、指纹特征有可能会磨损

5、虹膜识别精确率非常高,精度比指纹高一个数量级。但是对光线条件有一定要求(在室外使用需要遮光罩)

6、行为特征不是很稳定,使用率比较低

生物识别的错误率

1、I型错误:合法用户被拒绝

2、II型错误:非法用户被接受

注:I和II错误往往与设置的参数有关(不能要求特征100%匹配)

3、交叉错误率:I型和II型错误率一致的那个点,叫交叉错误率

影响用户接受生物识别的因素

访问控制的日常审计

违例跟踪报告:一种很好的用于证明安全工作的证据