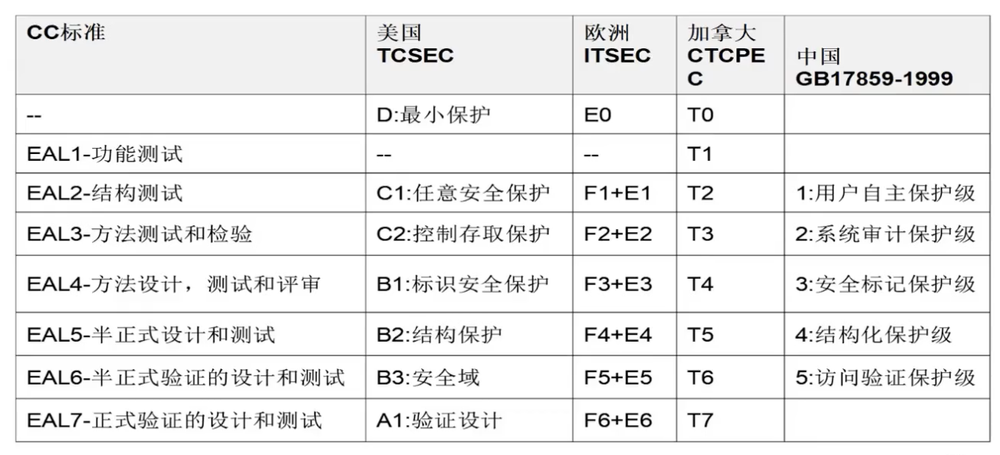

系统评测

评估标准间的比较

不需要记各个标准间的对应关系

共同准则(CC)的各项标准

注:级别越高的标准会涵盖之前级别的测试内容

1、功能测试:按照功能手册都试一遍

2、结构测试:功能的实现原理

3、方法测试和检验:厂商的测试是否全面、有效,用厂商的测试方法看看能不能得到类似的测试数据

4、方法设计,测试和评审:要提供设计的详细资料(源代码)

5、半正式设计和测试:用数学的方法去描述设计的目标和过程

6、半正式验证的设计和测试:使用数学方法证明过程能实现要求

7、正式验证的设计和测试:所有功能的实现都遵循形式化的验证和要求

认证和认可

1、前面所提到的各种标准的执行过程叫做认证

2、认证是一个详细的专业规范的符合性要求的检查过程(认证证书)(专业过程)

3、认可是参考认证的结果,行政单位或者权威单位对某个产品上线运行给予一个行政批准(行政过程)

4、认可是一个接受剩余风险的正式批准的过程

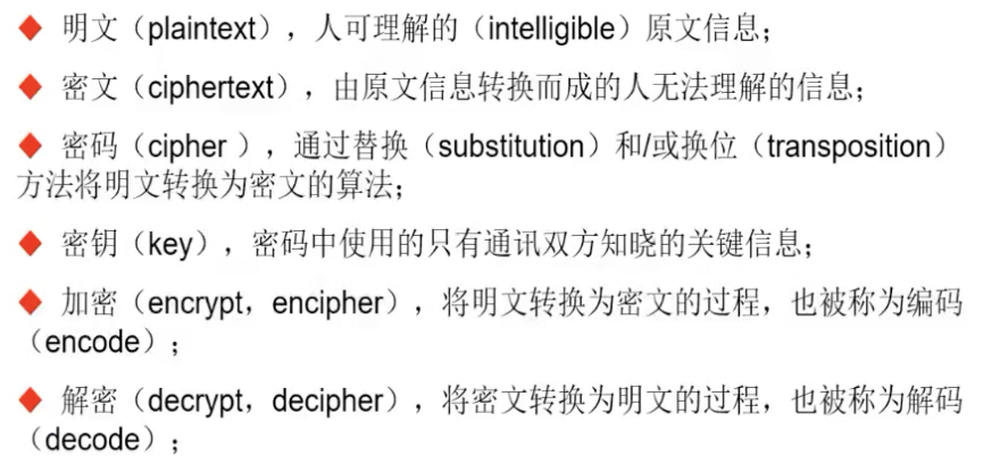

密码学概述

密码学概念

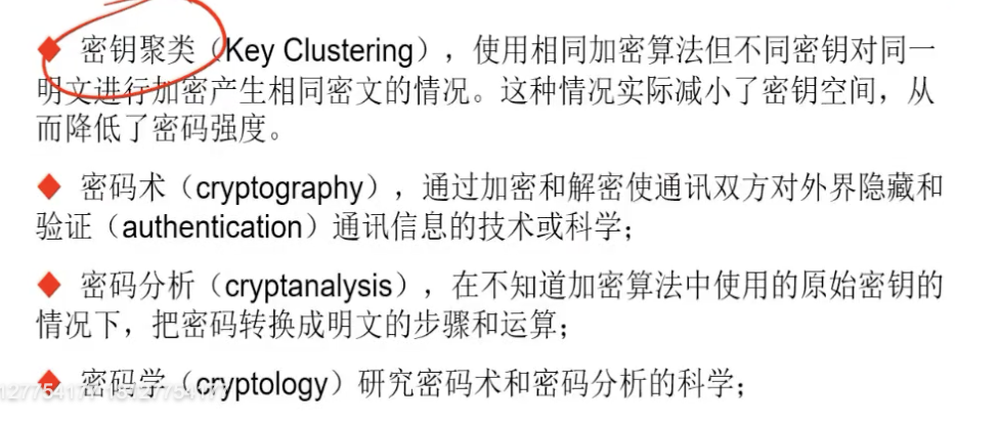

密钥聚类:不同的key得到了相同的密文

密码术分类

古典密码

近代密码术

现代密码术

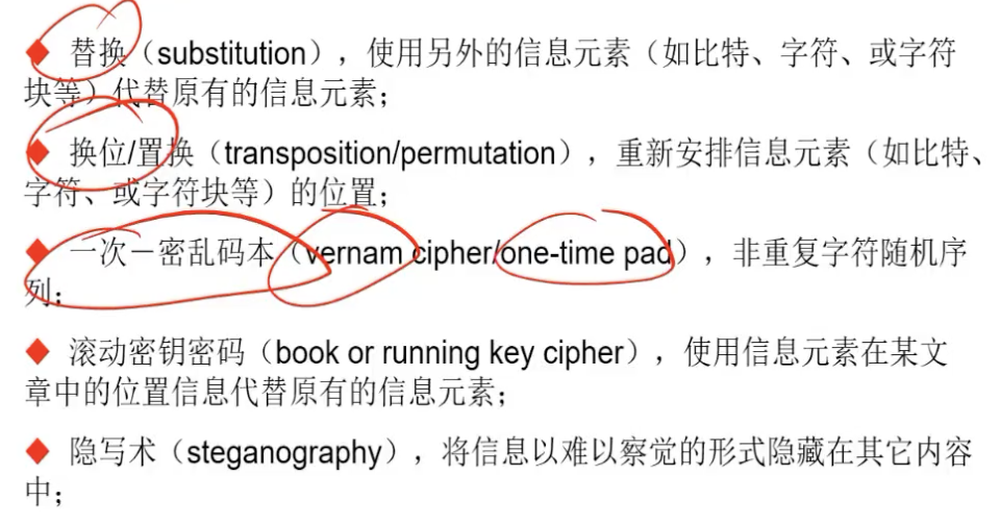

基本密码方法概述

一次一密乱码本被誉为无条件安全的密钥算法

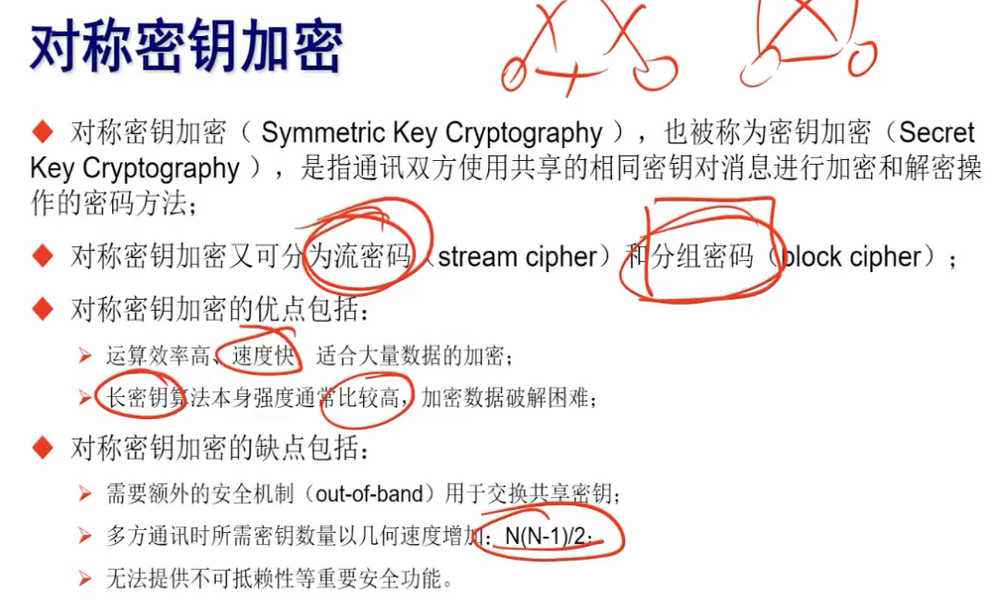

对称密钥算法

加密和解密用一样的密钥

1、对称密码分为流密码和分组密码两种

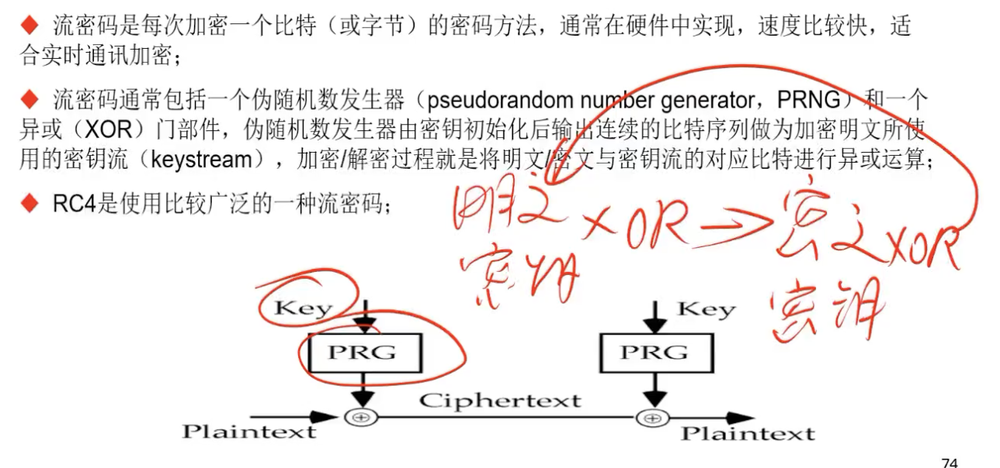

流密码:每次加密一个比特或者字节的密码方法(RC4算法)

分组密码:每次加密固定大小的数据分组的密码方法(操作模式几乎不考)

2、非对称密钥的优缺点正好反过来

数据加密标准(DES)算法

1、有效密钥长度为56位

2、因为密钥太短,已经被禁止使用了

三重DES算法

1、加密方式比较多,可以用三个不一样的密钥,也可以连个密钥交替使用(第一个密钥加密,第二个解密,再第一个加密)

2、基本也被淘汰了

高级加密标准(AES)算法

1、最流行的对称算法,替代了DES标准算法

2、密钥可以是128、192、256位

非对称密钥算法

1、也被称为公钥加密算法

2、基于非对称数学难题的密钥算法

3、一个小问题:使用非对称密钥给对方发信息,什么过程该用哪个密钥加密?

答:我们用对方的公钥加密内容,对方用对方的私钥解密内容;我们用自己的私钥签名,对方用我们的公钥验证签名。

4、在实际的使用过程中,通常采用对称加密和非对称加密的混合密码系统。

5、优缺点与对称密钥相反

Diffie-Hellman算法

1、不是平常日用于加解密的算法,而是一种密钥协商协议(密钥商定协议)

2、在某一个加密软件产品中(如:SSH),身份认证的非对称算法(SSH采用的事RSA)和协商协议的非对称算法可能不一样

RSA算法

1、基于大合数因式分解难题

2、目前安全的密钥长度为2048位

椭圆曲线密码(ECC)(一类算法)

1、基于有限域中椭圆形曲线群的离散对数难题

2、160位ECC相当于1024位RSA和80位对称密钥算法强度

3、优点:速度快、密钥短、消耗资源少,适合智能卡等小型硬件中使用

El Gamal算法

1、基于离散对数难题的公钥密码算法,本质上与Diffie-Hellman密钥商定协议类似;(原理一样,目的不同)

2、与DSA(美国数字签名算法)不同的是,El Gamal算法既可以加解密也可以数字签名,而DSA只能签名

3、补充:DSA现在基于ECC算法诞生了一种新的签名算法:ECDSA

完整性验证技术(Hash)

1、特点:任意长度的数据产生固定长度的散列值,任何微小的变动都会产生截然不同的散列值

2、重要的应用领域:解决数字签名的效率问题

密码散列函数

1、散列函数的特性:

散列应对整个消息计算

抗逆象:给定散列值难以推算出原数据

抗二次逆象:难以找出与原文具有相同散列值的不一样的数据

抗碰撞

MD5散列算法

1、MD5产生128比特文摘

安全散列算法(SHA)

1、SHA-1产生160比特文摘

2、目前主要采用SHA-2算法进行签名

生日攻击(简单了解)

消息验证码(MAC)

基于前面所说的密码算法技术,并且都是用的对称加密

数字签名

1、数字签名过程

发送方A,计算自己消息的HASH值,用A自己的密钥加密,得到前面挂接到消息上进行发送。

接受方B,先摘下签名,用A的公钥解密签名得到A的HASH,然后计算消息的HASH,对比两个HASH是否相同。

2、优点:防篡改、抗抵赖

3、使用非对称加密算法

公钥基础设施

PKI的构成

数字证书

密钥管理

1、密钥生成:在生成时必须在整个密钥空间中进行随机选择

2、密钥控制:用于加密的密钥最好不要用于签名,反之亦然,不同目的不要混用

3、密钥更改:要根据业务使用频率定期更换密钥,根CA密钥不能换

密码技术的应用

链路加密

1、加密在通讯的链路中间设备上进行(路由器,无线AP等)

2、特点

若运营商不可信,则会产生虚假的安全感

端到端加密

1、在通讯的两段进行加密、解密

网关到网关、终端到终端都算端到端加密

2、特点

VPN

IPSec协议(网络层安全协议)

1、鉴别抱头基本已经不用了

2、封装安全载荷不如消息验证码保护的健壮

2、比较复杂的不是两个协议,而是密钥交换方面的问题(IKE)

安全关联(SA)

1、IPSec协议里面,两个主机要相互通讯的时候,使用什么算法,每个算法使用什么密钥,我们需要配置协商一下。协商的结果要存在一个位置(SADB)供我们以后使用,这些参数就叫安全关联。

2、SA的格式标准是用互联网安全关联密钥管理协议(ISKMP)来规范

注:ISKMP只是个格式标准,并不是一个密钥协商协议

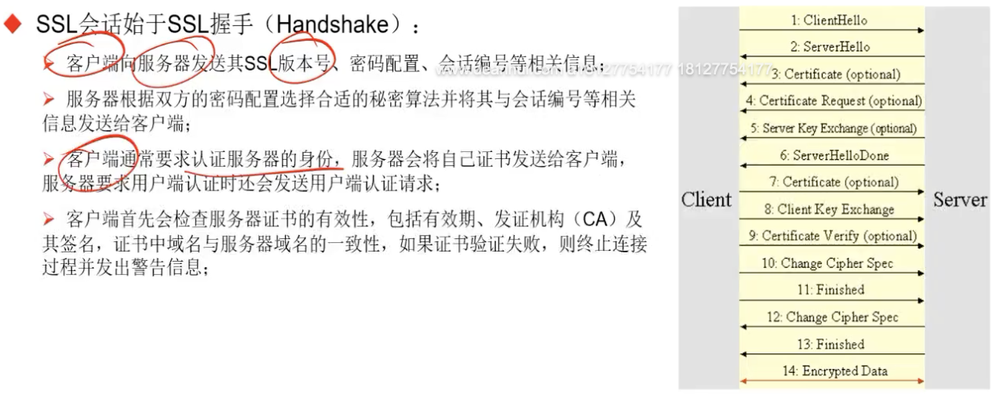

SSL/TLS协议(传输层安全协议)

1、TLS是SSL演化而来,SSL存在很多安全问题

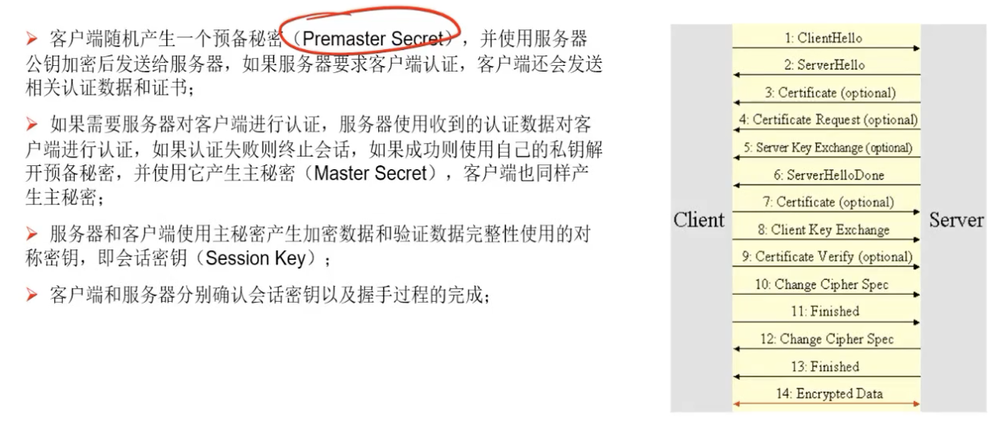

2、SSL/TSL握手

注1:TLS握手中认证身份默认是单向的,即客户端要求认证服务器的身份(也可配置双向认证),服务器要给客户端发送有效证书

注2:是客户端产生预备秘密,然后用服务器的公钥进行加密

密码分析学

1、仅知密文攻击是最难的

2、可选明文-密文攻击不是最终目标,最终目标是找到密钥

side channel旁路攻击(能量分析)

物理安全概述

物理安全威胁和风险

物理安全威胁会对人身安全造成威胁,信息安全在人身安全面前不值一提,所以保护人身安全是物理安全保护的第一目标

物理安全控制

1、技术控制(逻辑控制):用计算机技术控制

2、物理控制:栅栏、机械锁、警卫、警犬等

3、行政控制(管理控制):对人的培训等

物理安全规划

关键路径分析(CPA)

1、对数据流经的路径及其支撑系统所遭受的威胁进行分析

站点选址

1、Fire rating:耐火性

2、空气正压:机房内的气压大于外面的,防止外部的烟尘等有害物质进入设施

3、正向流动:防止外部水流进机房

4、数据中心应该建在中间楼层或者中间楼层偏下的位置,减少火灾和水灾的影响