最近疯狂单曲循环Everywhere We Go

分享一个知乎博主写的CISSP学习心得

以及他的学习笔记

风险管理★

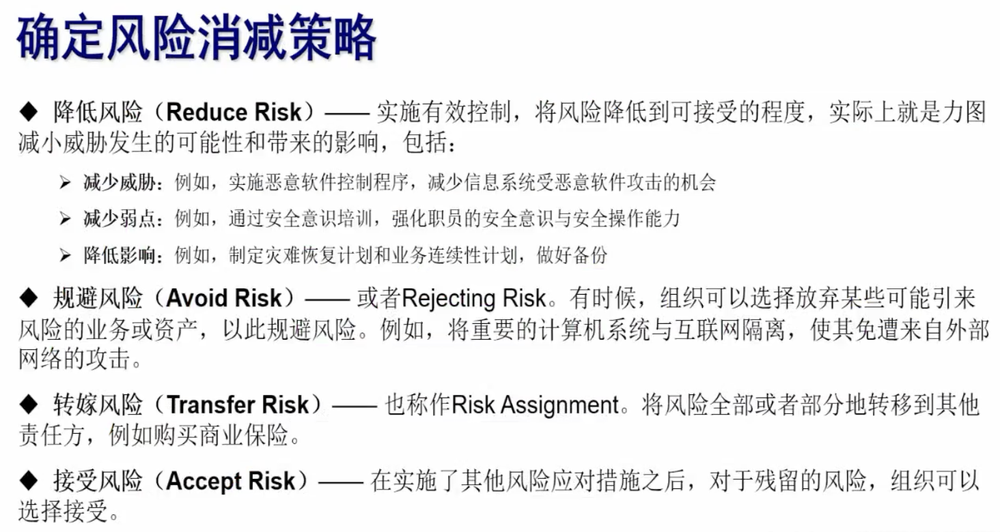

确定风险消减策略

降低风险是主要的工作内容,转嫁风险可以理解为买保险

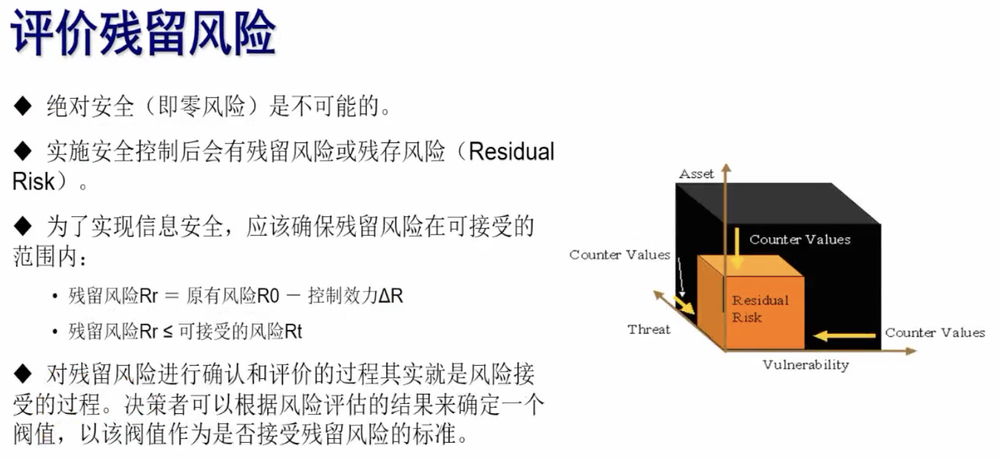

评价残留风险

评价就是指什么样的风险是可以接受的

1、风险偏好:喜不喜欢冒比较高的风险

2、风险承受能力:风险容忍度

3、很多企业内部都有一个风险标杆,一旦评价超过这个风险阈值就绝不开展这个业务。

组织的信息安全实践(人)

信息安全必须人尽其事

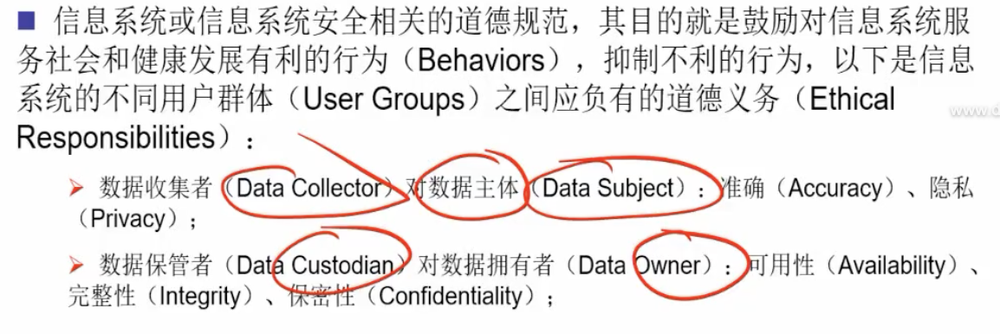

信息安全管理中的道德

1、需要明确数据收集者和数据主体之间的关系

2、数据保管者和拥有者可以不是一个人

3、数据用户一般指日常工作中的一般工作人员

4、系统用户指的是具有系统管理员权限的用户

5、系统拥有者一般指系统用户的领导,对系统的配置等能提出管理要求,拥有最高的权限。

6、系统管理者指IT部门主管一类

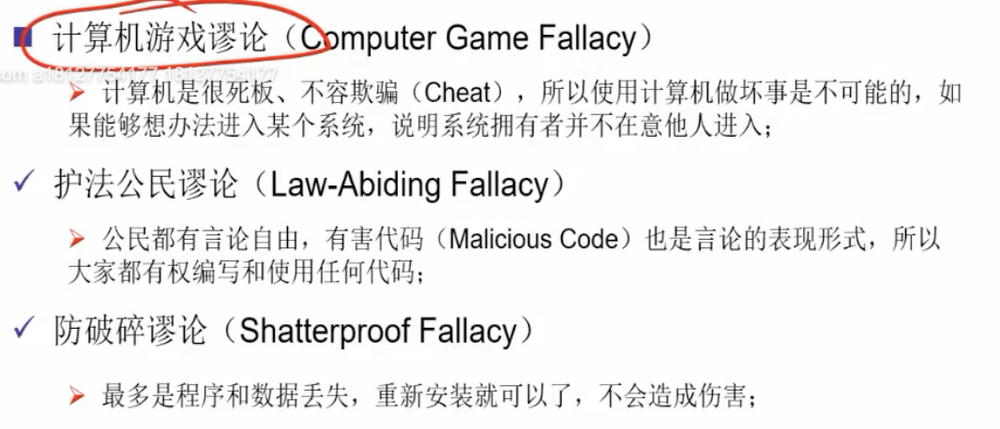

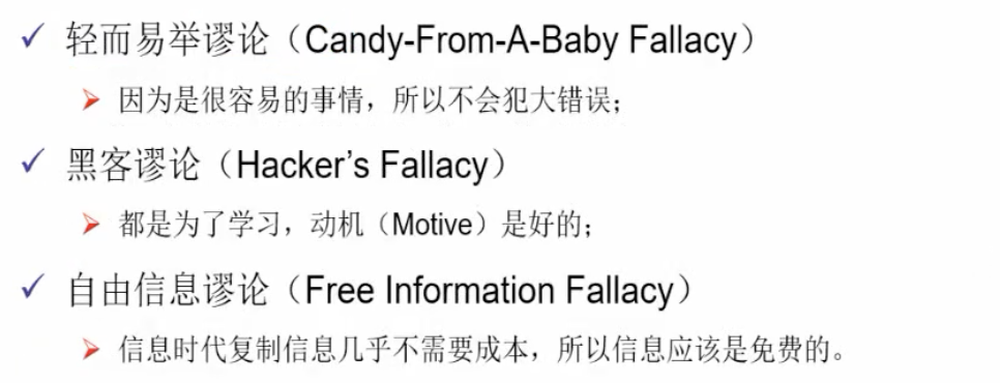

信息系统用户的误区

不正当行为辩护常见的借口

轻而易举谬论:在网上其实轻而易举就能犯大错误

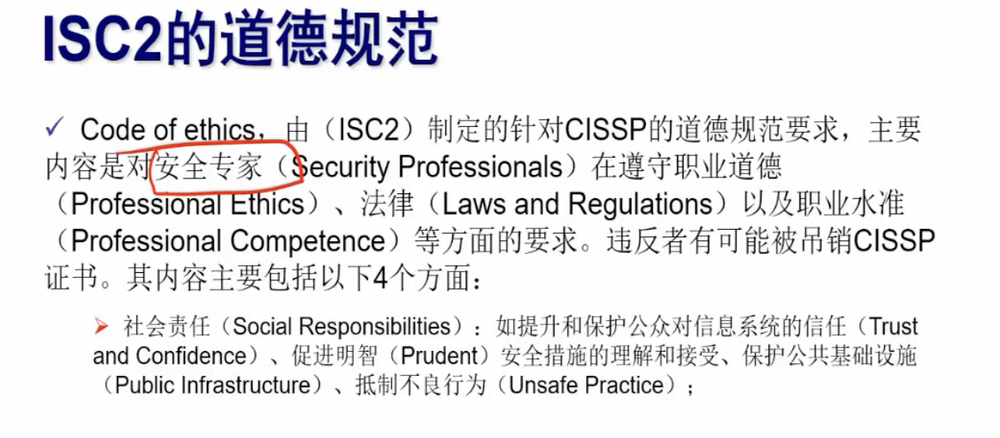

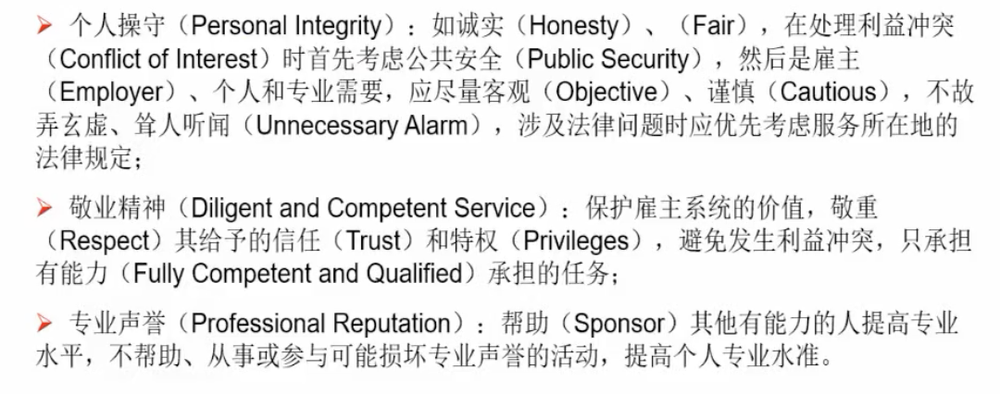

ISC2的道德规范

1、在ISC2规范中,社会利益>雇主利益

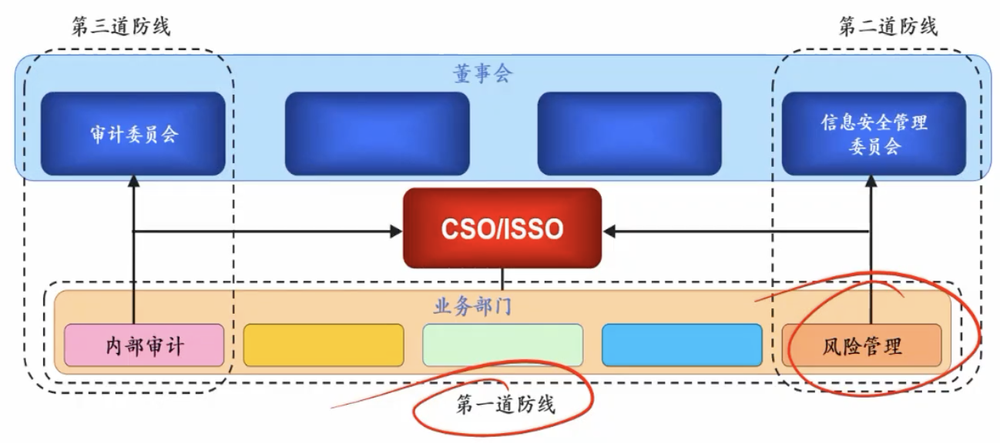

设计合理的信息安全组织架构

1、第一道防线:IT部门、业务部门

2、第二道防线:建立一个脱离IT部门和业务部门之外的专门的信息安全部门,防止出现利益冲突(安全管理委员会设立日常风险管理办公室)

3、第三道防线:审计部门

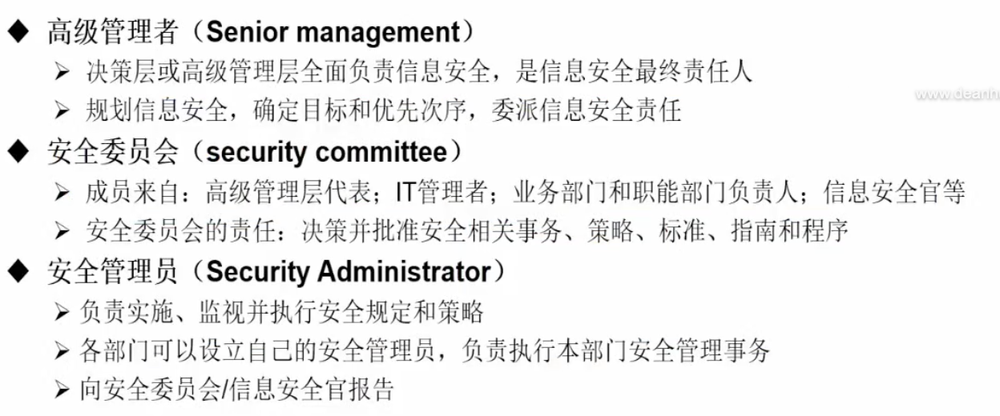

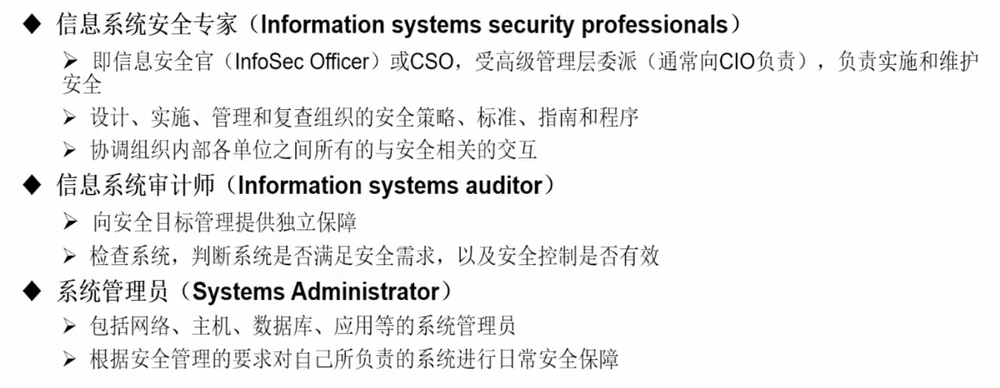

重要的角色和责任

1、最终负责人在不同场景中可能指的人不一样,例如对于企业来说最终负责人是一把手,但对于某些数据来说,可能是数据管理部门的负责人。要注意考题中是否涉及到具体的事务性话题

2、安全管理员有多种定义,有些是管防火墙这种的,有的是管账号的,还有的是非IT部门中作为“安全接口”(负责上传下达)的人员

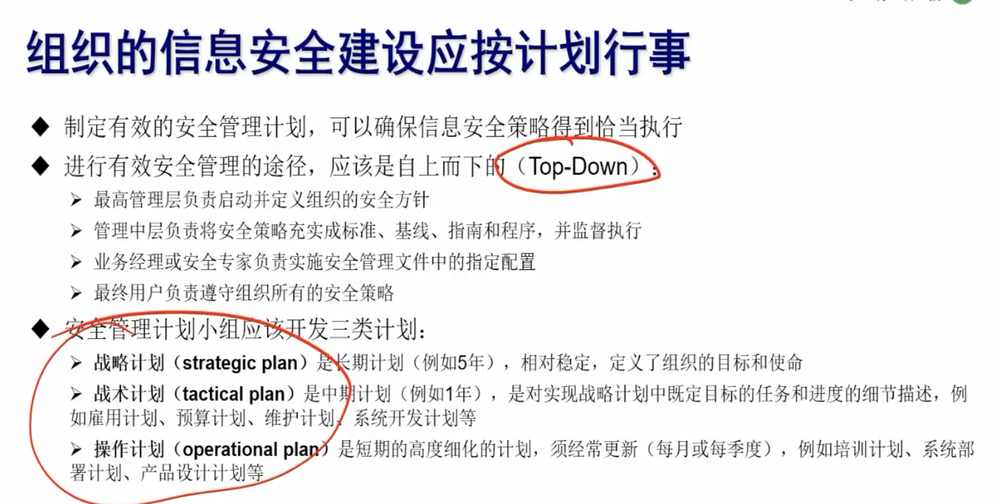

安全建设应按计划行事(top-down)

高度重视人员安全问题

第一阶段:入职

1、背景调查

2、保密协议

保密协议往往仅限于心理的影响而不是实际的影响

第二阶段:在职(后续再讲)

第三阶段:离职

信息安全培训

安全意识培训:对于全员进行培训(最难做的工作)

安全技能培训:安全相关技能培训(如何使用相关安全设备)

安全教育培训:专业的技术培训,往往需要了解底层逻辑等。

计算机犯罪

计算机犯罪定义

1、计算机辅助的犯罪:电信诈骗、通过网络传播淫秽色情图片等

2、计算机特有的犯罪:DOS攻击,SQL注入攻击

3、计算机附带因素犯罪:犯罪嫌疑人电脑中的顾客列表

计算机犯罪特点

1、调查取证困难,证据容易破坏

2、相关法律还不完善

3、具有跨地域特征

4、从统计数据上来看,由内部人员实施的犯罪比率最高(从损失来讲)

5、受害机构有时不报案,担心损害用户对机构的信心(被勒索)

计算机犯罪类型

包含不常见类型

1、萨米拉香肠:积少成多的犯罪

2、数据篡改:会计欺诈做假账,使得股票升值

3、电磁泄露捕获:不是wifi等信号窃取,而是电磁辐射泄露导致的(例如窃取别人显示器画面)

注:通过白噪声、法拉第笼等来减轻电磁泄露风险(tempest)

计算机犯罪三要素MOM

动机:内因(寻求刺激、报复),挑战,外因(经济、政治,如:APT)

机会:缺陷、弱点

方式:了解系统运行机制,使用何种攻击方法等

计算机犯罪相关法律

法律体系

法律类型

知识产权相关法律

1、著作权只保护创意的表现形式(打击盗版书籍)而不保护作品的创意(书籍的内容被人看了)

2、商标保护的重要前提是注册,但有时也不用注册

3、专利必须注册才能被保护,并且还有有效期

知识产权的保护应当适度,不然容易造成富人更富、穷人更穷的情况

个人隐私的定义

合理的隐私期待,不能过度使用监视权

BCP概述(业务持续计划)

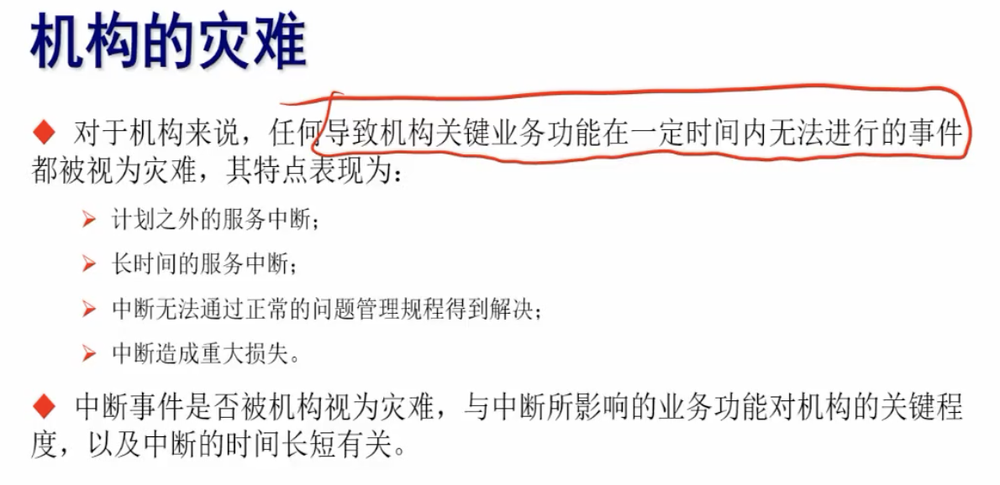

灾难的定义

灾备的定义可能不像平常想象中那么“浅显”,它是一种特殊手段,举例:工商银行全业务中断2.5h都没有启动灾备预案。灾备所面临的事件往往更大,需要BIA来确定哪些是关键业务、多长算长时间。

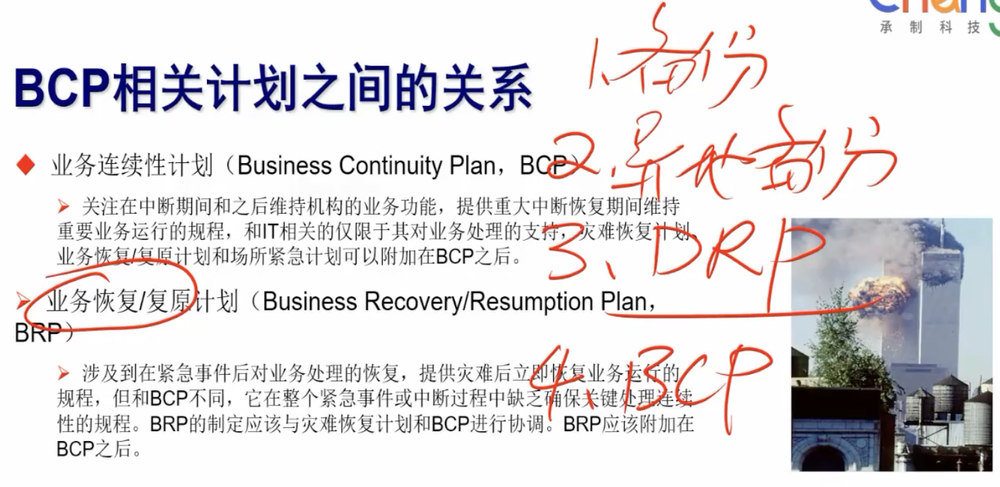

BCP相关计划之间的关系

考试需要明确BCP与BRP的区别

1、历史发展:

备份→异地备份→DRP(重建一个备用站点、备用系统、灾备机房(花费太大))→BCP

2、BCP的二八原则,将80%的财力用到20%的关键业务当中,BCP的最核心工作就是业务影响分析

3、BCP是DRP的延伸

communications通常指的是公共关系(记者提问),需要专业人员去发言

应急响应在运维部分讨论

BCP项目规划

1、任何安全工作的需求分析都是风险分析来实现的

2、BCP投资非常大,在项目前期需要沟通好

BCP项目负责人

一定是个高管,至少是CIO(首席信息官)、或者CEO的副手

BCP策略条款

业务连续性话题已经远远超出IT范畴,是一种特殊的安全手段,投入非常大,需要IT部门配合

业务影响分析(BIA)

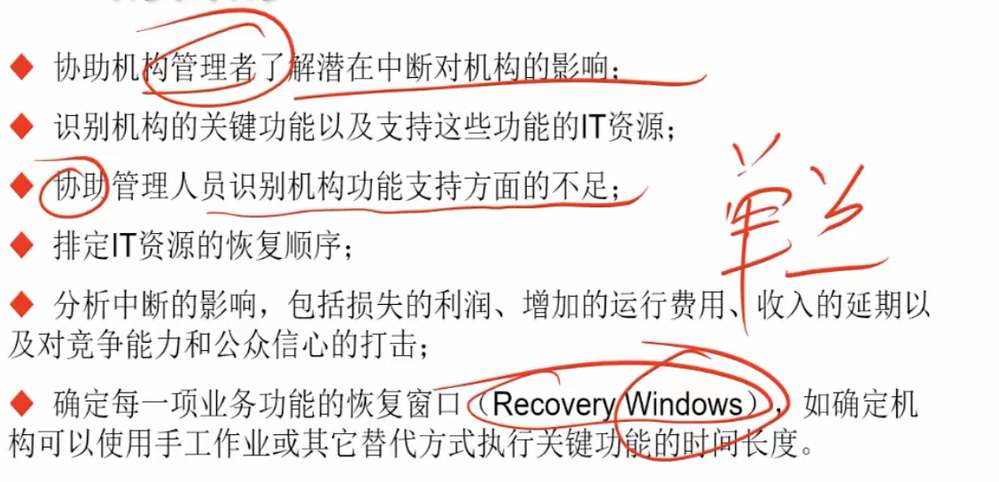

BIA的目的

1、针对重大可用性风险的专项评估

2、特殊性

什么是功能支持方面的不足?

对于业务的影响非常大的单点系统(如果一个路由器坏了,整个业务就中断了,这台路由器就是单点)

BIA的过程

与定性风险评估的流程基本一样

1、时间关键:中断后立刻就会产生影响的业务

2、最大允许中断时间MTD越短的业务越关键

3、MTD判断标准是造成难以挽回的损失的大小

支持资源的种类

1、人力资源最难恢复

2、外部服务恢复也很难

3、最花钱的是物理基础设施资源

预期潜在紧急情况

BCP策略选择

确定防御性控制

发现单点问题,设计改造方案

不同阶段的应急计划策略

1、迁移关键业务是恢复阶段

2、保护人员安全属于紧急响应阶段

3、恢复业务正常秩序,由灾备方案切换回正常方案是复原阶段

BCP策略关键技术指标(考点)

1、恢复时间目标是恢复的快慢

2、恢复点目标是最大能容忍多长时间的数据损失

3、单位都是时间

4、和最大允许中断时间(MTD)之间的关系

MTD是一个底线,RTO和RPO是所选策略的技术指标,只要RTO<MTD就算符合基本要求,当然还是在符合成本效益之内越快越好